O outsourcing de TI, ou terceirização de serviços de tecnologia da informação, é uma prática cada vez mais comum em empresas de todos os tamanhos. Aqui estão algumas das vantagens que as empresas podem obter ao optar pelo outsourcing de TI:

O outsourcing de TI, ou terceirização de serviços de tecnologia da informação, é uma prática cada vez mais comum em empresas de todos os tamanhos. Aqui estão algumas das vantagens que as empresas podem obter ao optar pelo outsourcing de TI:

Contingência Facebook Ads Proxy Gratis Incogniton Aprenda a Configurar e Perfis de Contingência Método simples e eficiente, para não ser bloqueado no facebook.

Pessoal nesse video eu mostro como criar um proxy gratuito que crie e transforme com o Google Cloud, voce tem um bonus de $400 gratis por 90 dias Incógnito – Navegador antidetecção para gerenciamento de várias contas uma ferramenta para ajudar na sua contingência; E a vantagem dessa ferramenta é que ela é gratuita.

Incogniton link para baixar 👉 https://incogniton.com/pt-br/download-incogniton/

Segue o link para baixar o arquivo tutorial 👉 https://softhardinfo.com.br/tutorial_proxy.pdf

A verdade é que isso depende de muitas variáveis.

Nesse exemplo do video você consegue criar diretamente no google cloud e não precisa de um aplicativo dentro do computador para fazer a parte do proxy, senso assim sabemos que não ficara gratuito para sempre então quando você consumir todo o plano do seu projeto o Google começa a cobrar, isso acontece tambem em outros servidores

Você não deve deixar com que informações de uma conta ads cruze em outras contas e prejudique sua operação, nós podemos ajudar você nesse processo, entre em contato e inicie um projeto, ficaremos muito felizes em ter você como nosso parceiro.

Em inglês ( managed service provider – MSP)

Um provedor de serviços gerenciados (MSP) é uma empresa terceirizada que gerencia remotamente a infraestrutura de tecnologia da informação (TI) de um cliente e os sistemas do usuário final. Pequenas e médias empresas (SMBs), organizações sem fins lucrativos e agências governamentais contratam MSPs para executar um conjunto específico de serviços de gerenciamento diário. Esses serviços podem incluir gerenciamento de rede e infraestrutura, segurança e monitoramento.

Os MSPs geralmente gerenciam os recursos administrativos do dia a dia para que as organizações clientes possam se concentrar em melhorar seus serviços sem se preocupar com o tempo de inatividade do sistema a longo prazo ou interrupções de serviço.

Enquanto alguns MSPs podem se especializar em determinados segmentos de TI, como armazenamento de dados, outros se concentram em mercados verticais específicos, como jurídico, serviços financeiros, saúde ou manufatura. Os provedores de serviços de segurança gerenciados, por exemplo, oferecem tipos de serviços especializados, como gerenciamento remoto de firewall e outras ofertas de segurança como serviço. Os provedores de serviços de impressão gerenciados mantêm impressoras e prestam serviços. Normalmente, os MSPs realizam suas operações remotamente pela Internet.

A evolução dos MSPs começou na década de 1990 com o surgimento dos Application Service Providers (ASPs), que oferecem um nível de serviço para lidar com aplicativos remotos. Os ASPs ajudaram a pavimentar o caminho para a computação em nuvem e as empresas fornecerem suporte remoto para a infraestrutura de TI dos clientes. Os MSPs inicialmente se concentraram no monitoramento e gerenciamento remoto (RMM) de servidores e redes. Com o tempo, eles expandiram o escopo de seus serviços como forma de se diferenciar de outros provedores.

Hoje, os termos provedor de serviços em nuvem e provedor de serviços gerenciados às vezes são usados de forma intercambiável quando o serviço do provedor é respaldado por um contrato de nível de serviço (SLA) e entregue pela Internet.

A contratação de um provedor de serviços gerenciados pode ajudar uma organização a melhorar suas operações.

SMBs são clientes MSP típicos. Muitas pequenas empresas têm recursos internos de TI limitados, portanto, podem procurar um serviço MSP como uma forma de obter experiência em TI. Mas grandes empresas também podem contratar MSPs. Por exemplo, agências governamentais que enfrentam pressões orçamentárias e restrições de contratação podem contratar um MSP para complementar sua equipe interna de TI.

Os MSPs lidam com o trabalho complexo, demorado ou repetitivo envolvido no gerenciamento da infraestrutura de TI ou dos sistemas do usuário final. Os MSPs normalmente fazem o seguinte:

Os tipos de provedores de serviços gerenciados podem diferir dependendo dos critérios escolhidos para categorizá-los. Por exemplo, se uma empresa optar por organizar os MSPs pelo tamanho dos clientes visados e pela quantidade de responsabilidade que desempenham, os MSPs podem ser organizados da seguinte forma:

Os benefícios dos provedores de serviços gerenciados incluem o seguinte:

Quando um provedor de serviços gerenciados é solicitado a atender às metas de negócios de uma organização, geralmente espera-se que eles preencham uma lacuna ou função específica no sistema ou na equipe de TI. A comunicação entre o MSP e a organização geralmente começa com uma avaliação que determina o estado atual da organização. Essa avaliação pode identificar áreas potenciais de melhoria e como melhor apoiar as metas de negócios.

Não há configuração específica para cada organização, portanto, um MSP pode oferecer muitas opções de serviço diferentes. Dois exemplos de ofertas de MSP são serviços de correção de suporte técnico e serviços de assinatura.

Os serviços de manutenção de suporte MSP se concentram na manutenção remota ou no envio de técnicos às instalações da empresa para solucionar eventuais problemas. Os MSPs que oferecem essa opção cobram da empresa o tempo necessário para resolver o problema e quaisquer peças usadas para corrigir o problema.

Os MSPs que oferecem um modelo de serviço de assinatura operam com base na qualidade de serviço da rede da organização e normalmente faturam os clientes mensalmente. Se surgir um problema, o MSP resolverá o problema como parte do acordo entre a organização e o MSP. O pagamento através do modelo de assinatura é baseado em taxas definidas por computador ou dispositivo.

Manutenção, segurança, monitoramento, relatórios e outros serviços são definidos usando um SLA que documenta o que a organização pode esperar do MSP. Tempos de resposta, especificações de desempenho e segurança também estão incluídos no contrato de serviço.

Os MSPs podem oferecer seus próprios serviços nativos, serviços de outros provedores ou uma combinação integrada dos dois. Os MSPs puros são mais focados no fornecedor ou na tecnologia e geralmente oferecem seus próprios serviços nativos.

Os MSPs também se concentram no lançamento de plataformas de software especializadas que automatizam tarefas. Essas plataformas contêm ferramentas RMM e aplicativos de automação de serviços profissionais (PSA):

O software RMM permite que especialistas externos mantenham sistemas de TI como redes, servidores, desktops e dispositivos móveis. Essas ferramentas também permitem que os MSPs apliquem patches e outras atualizações do sistema.

As ferramentas PSA permitem que o MSP gerencie os projetos, faturamento, suprimentos e equipamentos da organização.

Um provedor de serviços gerenciados geralmente fornece sua oferta de serviços sob um SLA – um acordo contratual entre o MSP e seu cliente. O SLA define as métricas de desempenho e qualidade que regem o relacionamento. As organizações precisam ser precisas ao concordar com os compromissos que assumem nos contratos de SLA.

Um SLA pode estar vinculado à fórmula de preços de um MSP. Por exemplo, um MSP pode oferecer uma variedade de SLAs aos clientes, com o cliente pagando uma taxa mais alta por níveis mais altos de serviço em uma estrutura de preços escalonada.

Apesar de suas vantagens, os provedores de serviços gerenciados também podem apresentar desafios, por exemplo:

Fonte do artigo: techtarget

A TI híbrida usando suporte de TI é uma combinação de serviços de armazenamento local e em nuvem; tornou-se popular à medida que as empresas aumentaram o uso de servidores em nuvem. A TI gerenciada, nesse contexto, é um conjunto de serviços de TI híbridos que vão desde recursos sob demanda até cobertura global da empresa, 24 horas por dia, durante todo o ano. A maior vantagem que a TI gerenciada oferece tem a ver com o estresse e a carga de trabalho da equipe interna de TI, que tende a diminuir à medida que o fornecedor é contratado. As vantagens oferecidas por uma empresa de serviços de TI gerenciados incluem: reduzir a demanda interna por serviços, otimizar o tempo de atividade e aumentar a eficiência da equipe de TI.

Podendo ser traduzido de forma livre como provedores de serviços gerenciados, o MSP (Managed Service Provider) consiste em empresas fornecedoras de soluções em TI com uma nova filosofia de trabalho, voltada para a prevenção de riscos.

A TI gerenciada permite que as empresas terceirizam suas tarefas para provedores, o que pode ser feito por meio de assinaturas mensais ou contratos específicos. Esses tipos de serviços reduzem a carga de trabalho da equipe e podem complementar o trabalho já realizado, ou até mesmo substituir completamente o trabalho da equipe. Os provedores de serviços de TI gerenciados são chamados de MSPs.

Há muitas vantagens em usar um MSP, por exemplo:

– Eficiência

Ao contratar um MSP e terceirizar os recursos necessários, você pode redirecionar sua equipe de TI para outras tarefas mais importantes ou mais lucrativas. Além disso, os provedores de TI gerenciados também podem fornecer dicas e orientações para ajudar e melhorar o desempenho de sua infraestrutura, resultando em um aumento significativo na produtividade.

– Termos de contrato

Os provedores de serviços de TI gerenciados permitem definir níveis de serviço (SLA) para cada funcionário contratado. Isso significa que você pagará apenas pelos serviços que realmente usa, evitando custos relacionados ou adicionais. Por exemplo, um trabalhador contratado trabalha em tempo integral e requer treinamento, enquanto os MSPs trabalham apenas quando necessário e não exigem custos de treinamento.

– Melhor gestão do tempo

Os MSPs não seguem o mesmo fluxo de trabalho de seus funcionários, ou seja, isso significa que eles podem realizar tarefas como atualizações ou backups fora do horário comercial. No geral, ao habilitar isso, você pode ver uma maior eficiência de tempo e um menor nível de interrupção do fluxo de trabalho.

Com a S.H.I, sua empresa pode aproveitar as políticas de autenticação e autorização para criar uma solução de identidade completa.

Como boa parte dos conceitos de um sistema computacional, ransomware é uma expressão inglesa, que combina duas palavras em uma só. Ransom é um termo que, em português, significa resgate. Como você pode imaginar, essa é a palavra utilizada para designar quando um infrator exige uma quantia para a soltura de um refém, por exemplo.

Já “ware” é a sufixo de malware, softwares, hardware, que se comportam de maneira oculta e prejudicial ao usuário e à integridade da sua máquina. No Brasil, ficaram conhecidos como vírus de computador, e trata-se de uma categoria muito abrangente, que engloba uma série de técnicas e tipos de infecção e ataque aos sistemas computacional.

Nos dias de Hoje, garantir a segurança da rede e dos dados é uma das prioridades em qualquer empresa. Por isso, considerando esse assunto delicado e crítico, elaboramos este material exclusivo sobre o assunto. O objetivo é fazer com que você entenda tudo o que precisa saber sobre um ataque de ransomware.

Para isso, respondemos as principais perguntas sobre esse tema. Aqui, você descobrirá o que são os ataques ransomware, como evitá-los e, ainda mais importante, entenderá os riscos dessa ameaça e os prejuízos que um ataque pode trazer para a sua empresa. Acompanhe!

Ransomware, em particular, é um tipo de malware, e sua estratégia de operação está diretamente ligada ao seu nome, um vírus que precisa de resgate. No caso de sequestro, a integridade da vítima está em risco, a menos que um resgate seja pago ao agressor. Em um computador, a operação é a mesma.

No entanto, o problema são os aplicativos e o site da empresa. Se for bem-sucedido, o ataque de ransomware é capaz de infectar a máquina e, se estiver “stove instalado” dentro do sistema operacional, ele executa um script, que executa programaticamente várias tarefas da estratégia de ataque.

Muitas vezes, as ações realizadas acontecem em segundo plano, sem o conhecimento do usuário. Nos bastidores, um script malicioso criptografa uma grande unidade de dados, como um disco rígido, SSD ou servidor, e impede que a máquina funcione.

Após essa primeira etapa, o script gera uma interface na tela, que explica que a abertura da unidade será feita apenas quando o preço for pago, que será enviado com mercadorias invisíveis. E este é um exemplo muito simples de como isso funciona, que muitas vezes afeta as pequenas empresas.

Em grandes empresas, é comum que as equipes que lidam com esses ataques gastem muito tempo desenvolvendo uma estratégia, inclusive acessando a rede interna da empresa e investigando, ao longo do tempo, quais são os pontos mais vulneráveis e sensíveis. desempenho da empresa.

Com essas informações, o infrator pode criar um script mais preciso e direcionado, o que vulnerabiliza um grande número de dispositivos e tem potencial para gerar riscos e grandes prejuízos na operação desta empresa e, assim, incentivar o pagamento do resgate . Mas como dissemos, este é um exemplo raro e complexo

Como foi possível observar, o ataque ransomware é um problema moderno, com toques do mundo tradicional. No entanto, assim como no mundo presencial, é possível minimizar as falhas para esse tipo de ataque. Basicamente, a melhor estratégia possível é o investimento em tecnologia e preventiva. Entenda!

Um ransomware não é uma ameaça que se manifesta magicamente a partir do nada absoluto. Para infectar um dispositivo ou uma rede, é preciso que ele seja “convidado” a entrar. Geralmente, isso ocorre durante o download de um anexo suspeito, ou acesso a um link duvidoso, também até mesmo através de um pen drive ou HD externo infectado.

O ransomware é uma máquina offline em formato de arquivo, e não é capaz de fazer muita coisa. No entanto, assim que seu computador se conecta à internet, o script pode se comunicar com a rede que origina e orienta esse ataque à distância. E isso não passa despercebido, especialmente se você tiver uma equipe de rede e cibersegurança atenta a todo tipo de comunicação e evento estranho.

Esse Investimento, e mais importante, invista em soluções que lhe permitam implementar o plano B com segurança e rapidez. Em outras palavras, backup. Se você mantiver um espelho dos dados de desempenho da empresa atualizados em tempo real, mesmo que um ataque de ransomware possa tornar seus sistemas vulneráveis, basta usar um backup.

Os gerentes de TI podem fazer tudo da maneira certa, investindo em software, ferramentas e profissionais para garantir que tudo corra bem, sob supervisão constante. Mas tudo isso diminui se a empresa for constantemente atacada pela falta de tecnologia de seus funcionários.

Isso inclui abrir links suspeitos, baixar anexos inapropriados e todo tipo de interação com arquivos e páginas fora das operações da empresa, obviamente questionáveis. Por isso, é muito importante investir na conscientização dos grupos, promovendo seminários sobre aprendizado e tecnologia, melhores práticas e identificação de ameaças.

É importante ter boas soluções preventivas e eficazes para todos os ataques. É por isso que as empresas devem investir no licenciamento de softwares de segurança eletrônica, empregando soluções antivírus que são referência no mercado em qualidade, usabilidade, monitoramento e suporte.

Por fim, vale a pena notar como este ataque cria uma enorme perda para a gestão. Nos últimos anos, principalmente no Brasil, um grande número de frigoríficos e vendedores foram afetados por esses ataques. Para empresas que investem pesado em segurança, isso não foi um grande problema.

No entanto, em muitas operações, o ataque produziu dias e até semanas de inatividade, causando milhões em ativos perdidos, vendas e concorrência. Como você pode ver, em um mundo cada vez mais digital, investir em segurança cibernética é um aspecto importante da sua estabilidade operacional no mercado.

Agora que você tem um entendimento completo do que é um ataque de ransomware, espalhe essa ideia entre seus colegas compartilhando esse conteúdo em suas redes sociais!

A Tecnologia é sem dúvida um caminho sem volta, e se para muitos jovens, os desafios são grandes, para aqueles que já chegaram na melhor idade, estes desafios muitas vezes são ainda maiores.

Pensando nisto, desenvolvemos este produto, que busca prestar Suporte Técnico para este público que precisa estar conectado, mas que ainda encontra muitas dificuldades.

Nosso objetivo principal é o de simplificar as coisas.

Contando com recursos e atendimento especializado como Internet Banking, emissão de boletos e faturas pela Internet, conseguimos tornar mais fácil o dia a dia das pessoas.

Temos todo um jeitinho para lidar com este público exigente, prestamos atendimento em sua própria residência, com todo conforto e comodidade que desejado.

Estar conectado também contribui para que o idoso esteja por dentro das notícias que acontecem no Brasil e no mundo. Também os mantêm conectados a antigos amigos de colégio e de faculdade, além, é claro, de familiares que moram longe.

Suporte em informática para idosos

Aprender a lidar com a tecnologia também faz com que o idoso esteja melhor preparado para mexer com aparelhos como tablets e smartfones obabox. Estes são aparelhos que podem ser utilizados para ler livros, revistas e até jornais – a partir de qualquer lugar, sem ser necessário carregar peso extra para isso. Além disso, são aparelhos que permitem regular o tamanho das letras, o contraste da tela e outros elementos que ajudam a tornar a leitura mais agradável.

E existem milhares de informações interessantes na internet para quem sabe acessá-las. Cursos gratuitos de idiomas, receitas gastronômicas e aulas de dança são só alguns exemplos – nunca é tarde para aprender algo novo e desenvolver novas habilidades e a internet faz com que este seja um caminho muito mais fácil.

Para manter o cérebro saudável, é essencial mantê-lo ativo – e buscar novos conhecimentos é uma excelente forma de fazer isso. Um dos conhecimentos essenciais no mundo moderno é o uso de aparelhos como o computador e os smartphones. Eles trazem uma série de possibilidades de aprendizado, entretenimento e comunicação. Possibilidades que também podem contribuir para que a vida de pessoas na melhor idade fique mais leve, conectada e divertida.

Acompanhe a leitura para conhecer alguns dos benefícios que o conhecimento em informática traz à vida dos idosos e também para saber mais sobre softhardinfo.

Porque saber mais de informática é importante para idosos

Buscar aprender coisas novas é essencial em qualquer idade – inclusive depois dos 60 anos. Manter o cérebro trabalhando é algo que fortalece o raciocínio e ajuda a preservar a memória. Tanto o tempo que o idoso passa aprendendo a mexer com o computador e com a internet quanto o tempo que ele dedica, depois, a buscar informações novas na rede contribuem para isso.

Saber usar o computador também traz mais segurança para realizar operações online: compras em e-commerce, pagamento de contas e a compra de ingressos são só alguns exemplos de possibilidades que contribuem para que a vida do idoso fique mais simples e tranquila.

Em primeiro lugar, os bugs podem ser imperceptíveis, e muitas vezes não vão causar nem um problema no seu sistema.

Mas também há aqueles que geram grandes falhas, podendo comprometer dados do sistema, servidor ou até mesmo em hardware.

A Microsoft encontrou uma surpresa desagradável no início de 2022: um bug crítico no serviço de e-mail comercial do Microsoft Exchange que simplesmente parou de enviar novas mensagens pela plataforma. Os bugs, que a empresa detectou nas versões do Exchange Server 2016 e do Exchange Server 2019, não têm nada a ver com a vulnerabilidade, mas um detalhe estranho: numericamente, o sistema não está pronto para 2022 – semelhante a produzir um fenômeno terrível O fenômeno fez a transição para o “Bug do Milênio” em 2000. Tecnicamente, o problema é um problema de incompatibilidade ao verificar o mecanismo antivírus FIP-FS. Um dos arquivos de assinatura criados durante este processo tem uma sequência de números relativos à data menor que 2.201.010.001 como seu valor máximo. Este é o log da meia-noite de 1º de janeiro de 2022, quando os erros começaram a aparecer. Felizmente, como o tráfego de e-mail diminuiu durante o período, poucos usuários foram afetados.

Fonte: Tecmundo

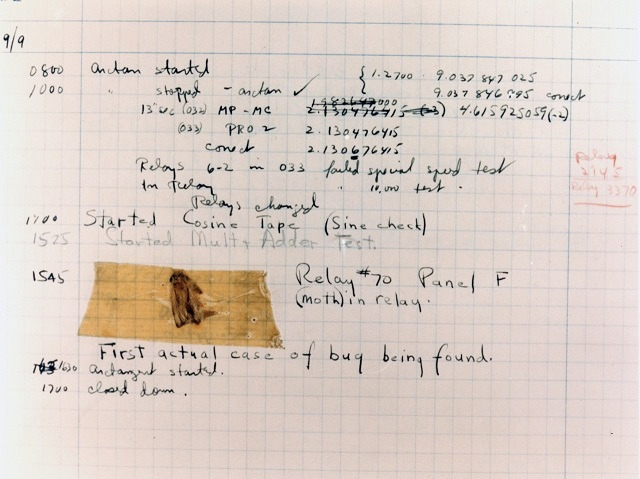

Créditos da Imagem: Naval History and Heritage Command

A primeira mariposa de bug de computador encontrada presa entre os pontos no relé # 70, painel F, da calculadora de relé Mark II Aiken enquanto estava sendo testada na Universidade de Harvard, 9 de setembro de 1945.

Em 1947, um dia comum, foi registrado o primeiro “bug” da história da computação. O fato de isso ter acontecido em um laboratório de pesquisa em Harvard é histórico não apenas porque foi o primeiro a ser registrado, mas porque realmente é um “inseto”.

Antes de prosseguir, vamos fazer um parêntese para explicar como a palavra “bug” é usada hoje. Embora traduzido literalmente como “insecto”, o termo em inglês é usado para descrever erros no sistema e por se tratar de um conceito técnico é de difícil tradução, por isso em português costumamos usar o termo em inglês.

Hoje, onde há um componente digital, há código, e onde há código, há um defeito… em outras palavras, um defeito.

À medida que os sistemas se tornam mais complexos, a tarefa de detectar erros se torna mais difícil, e um dos trabalhos mais difíceis para um programador é detectar esses erros para que o sistema funcione corretamente, o que chamamos de depuração (debugging).

Agora, vamos voltar à história: durante a Segunda Guerra Mundial, muitos recursos foram destinados ao avanço da ciência da computação para ganhar vantagem no campo de batalha.

Um dos projetos mais notáveis foi o desenvolvimento do computador Mark I, que teve tanto sucesso que as investigações continuaram assim que a guerra acabou, e o dispositivo estava disponível nas versões II e III.

A façanha que queríamos compartilhar aconteceu quando um grupo de investigadores estava trabalhando no Mark II, após várias tentativas de detectar uma falha no sistema que impedia o funcionamento do computador, os investigadores descobriram o que era literalmente um “bug”: uma mariposa ficou presa no relé do Mark II.

Grace Murray Hopper, uma das cientistas que trabalham no projeto, registrou o feito em seu caderno, ele remove as mariposas com uma fita e enfatiza: “First actual case of bug being found” – Primeiro caso real de um bug encontrado. Ainda que o termo “debugging” já existia, encontrar um inseto real foi um fato muito peculiar.

Mesmo esse bug no Mark II sendo um marco na história por sua particularidade, não se sabe ao certo se esse fato foi o que originou o termo “bug”. O primeiro registro achado em uma das notas de trabalho de Thomas Edison em que descrevia erros ou interferência no telégrafo. Logo, o termo se popularizou para descrever qualquer falha na construção de uma operação ou sistema técnico.

Antes de sua empresa implementar qualquer solução de TI, você precisa entender como seu ambiente funciona. Identifique riscos, preocupações e avalie como a implementação de novas ferramentas transformará toda a sua estrutura de negócios.

Isso é algo que muitas empresas profissionais não fazem. Eles estão principalmente interessados em implementar a solução e nada mais.

A SOFTHARDINFO, por sua vez, entende que realizar um diagnóstico preventivo é essencial para determinar quais as melhores soluções para cada empresa, além de identificar outros aspectos importantes.

Empreendedores de todo o mundo enfrentam uma série de desafios – desde atrair e reter talentos em um mercado de trabalho apertado até mudanças nas normas do local de trabalho – que tornam as ferramentas mais recentes disponíveis em qualquer dispositivo uma necessidade para competir. O aumento da eficiência libera você para fazer o que faz de melhor: foco em clientes e funcionários. É aqui que as ferramentas e técnicas certas entram em jogo. Garantir que você compita por talentos, tenha as ferramentas mais recentes e seja capaz de trabalhar em qualquer lugar significa que você deve proteger seus dados de novas maneiras contra um ambiente cada vez mais ameaçador.

Perante a Lei Geral de Proteção de Dados Pessoais (LGPD) tem a função de garantir que os dados sejam processados de forma lícita, adequada e segura.

Vivemos em uma sociedade orientada por dados. Muitas atividades do dia a dia envolvem a coleta, uso e compartilhamento de dados com empresas ou órgãos governamentais.

Na Internet, também compartilhamos dados, seja nas compras ou nas redes sociais.

Antivírus, antispam e firewalls também são essenciais para as empresas. Para descobrir qual pacote de segurança é melhor para você, procure aconselhamento especializado.

É importante ressaltar que a empresa sempre investe na preparação dos colaboradores, que inclui treinamentos de segurança.

Basicamente, Gestão de TI, pode ser definida como o gerenciamento de software, hardwares, e no entanto a otimização dos processos e procedimentos que envolvem a área de tecnologia da informação, então as pessoas de uma organização também faz parte da gestão de TI.

Podemos dizer também que a gestão de TI fica responsável por assegurar que as informações da empresa não sejam vazadas ou utilizadas indevidamente. Assim, é um dos setores mais importantes quando falamos do sucesso de uma organização.

Se o mundo dos negócios está em constante evolução devido à tecnologia, não somos diferentes nos diferentes departamentos de uma empresa.

Claro, você já ouviu falar de gerenciamento de TI muitas vezes, mas você sabe exatamente o que é gerenciamento de TI e o que ele faz?

Neste artigo, contaremos o que é gerenciamento de TI e por que esse departamento é um dos mais importantes quando consideramos o sucesso de uma empresa no mundo dos negócios de hoje.

De modo geral o TI é um mecanismo de proteção, estabelecendo regras e políticas que direcionam o modo operacional da tecnologia dentro de uma empresa. Enquanto isso, a gestão se preocupa com a utilização diária das ferramentas tecnológicas nas atividades do negócio.

Indicadores de desempenho podem ser utilizados na gestão de TI como aliada na busca por melhores resultados dentro do setor de Tecnologia da Informação.

Atingir metas e melhorar a performance é extremamente importante para que a gestão demonstre o valor da sua companhia.

Agora que você já conhece os passos para melhorar sua gestão de TI, busque um gerenciamento completo de todas as ações envolvendo a estrutura de TI da sua empresa, passando pela construção física e lógica.

A gestão dos recursos de TI é uma opção se você busca maior segurança na área de tecnologia da informação, já que o foco principal da nossa empresa será em oferecer todo o suporte necessário.

| Cookie | Duração | Descrição |

|---|---|---|

| cookielawinfo-checkbox-analytics | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Analytics". |

| cookielawinfo-checkbox-functional | 11 months | The cookie is set by GDPR cookie consent to record the user consent for the cookies in the category "Functional". |

| cookielawinfo-checkbox-necessary | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookies is used to store the user consent for the cookies in the category "Necessary". |

| cookielawinfo-checkbox-others | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Other. |

| cookielawinfo-checkbox-performance | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Performance". |

| viewed_cookie_policy | 11 months | The cookie is set by the GDPR Cookie Consent plugin and is used to store whether or not user has consented to the use of cookies. It does not store any personal data. |