por

Empresa de Informatica

assistência técnica de computador,

como consertar fonte de pc,

concerto de caixa,

concerto de notebook,

consero geladeira de vinho,

conserto,

conserto climatizador de vinho,

conserto computador,

conserto de adega,

conserto de adega easy cooler,

conserto de celulares sorocaba,

conserto de chaleira elétrica,

conserto de computador,

conserto de desktop,

conserto de fonte,

conserto de fonte atx,

conserto de led,

conserto de micro,

conserto de notebook,

conserto de notebook e desktop,

conserto de notebook em recife,

conserto de pc,

conserto de pci principal,

conserto de placa adega,

conserto de placa mãe,

conserto de tv,

conserto em medidor de vazao,

conserto fonte,

conserto fonte de pc,

curso conserto de notebook,

curso de conserto de celular,

curso de conserto de notebook,

curso de manutenção de celulares sorocaba,

manutenção de computador,

sorocaba,

tabela de mão de obra para conserto de aparelhos

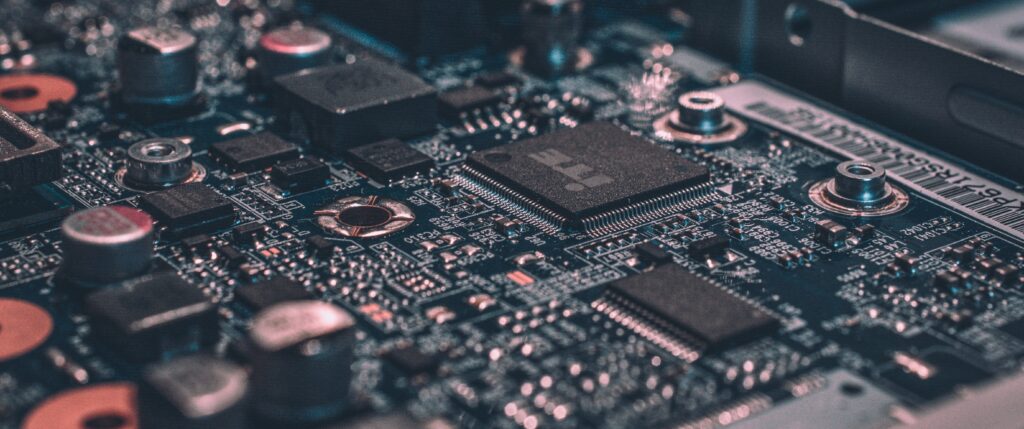

Conserto de PC

Somos uma empresa especializada no conserto de PC, já estamos no mercado a 10 anos fazendo conserto de PC e conserto de notebooks, temos uma equipe especializada para atender a demanda da sua empresa e trazer soluções em conserto de computadores (p.c.) e notebooks.

Tudo isso aliado a experiencia de quem já viu e solucionou os mais variados problemas relacionado a conserto de computadores conserto de pc e notebooks.

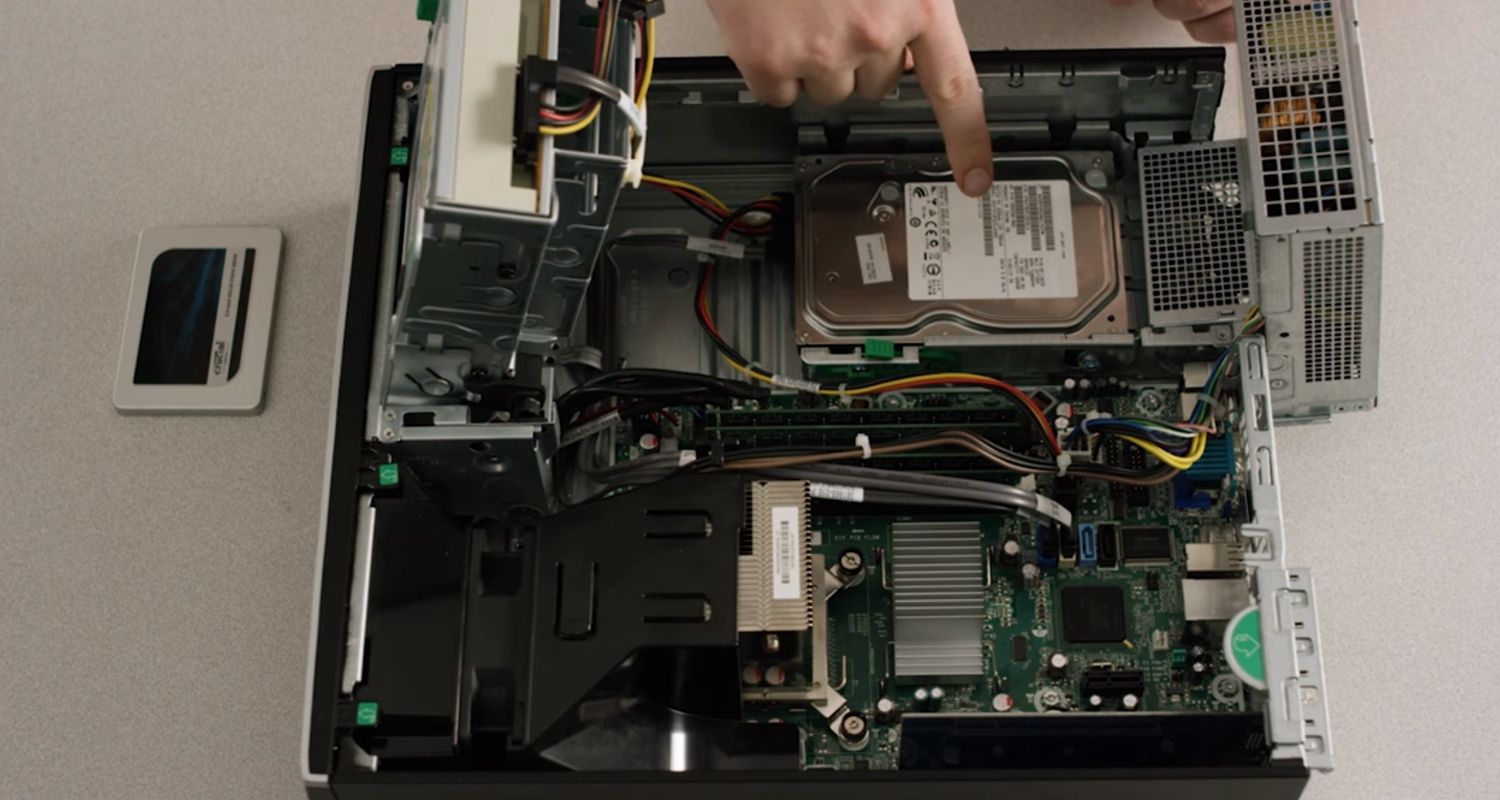

Trabalhamos com montagem e conserto de pc gamer e notebooks gamer, fazemos consultoria para usuários de pc gamer, auxiliando para uma aquisição de um pc gamer, trazendo custo e beneficio de acordo com o tipo de jogo que vai rodar no pc gamer.

Conserto de PC em sorocaba

Quando se tem um pc gamer ou um computador com problemas, muitas vezes não sabemos o que fazer e aí quem vem o desespero onde encontrar alguém de confiança para resolver os problemas do meu computador, bom nos consertamos seu computador de forma como se fosse nosso, para que a experiencia do usuário seja da melhor forma possível, e que o dono do pc gamer ou computador em geral sai satisfeito com nosso trabalho de conserto de PC´s

Não deixe de entrar em contato conosco para fazer uma consulta gratuita

Faça uma avaliação na nossa empresa

https://g.page/r/CY0CNsxcgAKkEAg/review

Conserto de PC

Conserto de PC

Conserto de PC

Conserto de PC

Conserto de PC em sorocaba

Conserto de PC em sorocaba

Conserto de PC em sorocaba

Conserto de PC em sorocaba

Conserto de PC em sorocaba

Conserto de PC em sorocaba

Conserto de PC gamer em sorocaba

Conserto de PC gamer em sorocaba

Conserto de PC gamer em sorocaba

Conserto de PC gamer em sorocaba

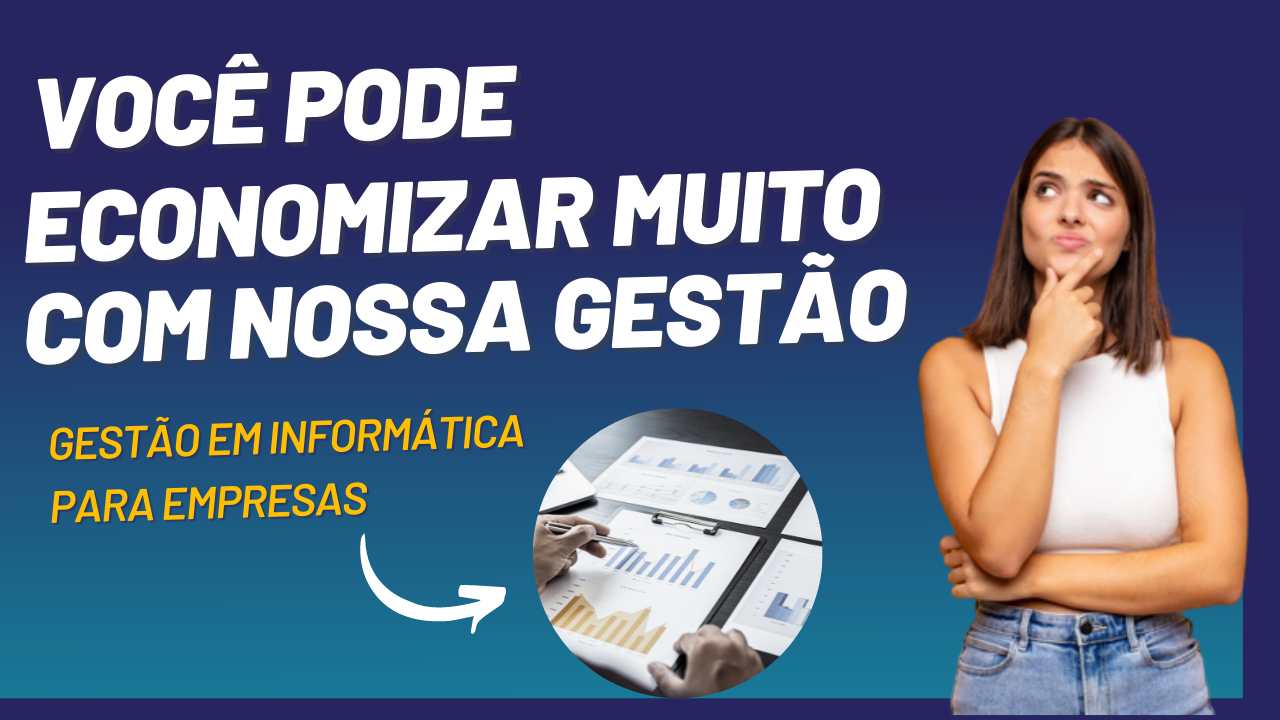

04 – Gestão de TI

01 – Informatica para Empresas

Tags Sistema.

conserto de tv,conserto de celulares sorocaba,conserto em medidor de vazao,conserto,conserto de led,conserto de fonte,conserto de adega,conserto de placa adega,conserto de notebook,curso de conserto de celular,conserto de chaleira elétrica,conserto climatizador de vinho,conserto de pci principal,curso de manutenção de celulares sorocaba,conserto de adega easy cooler,tabela de mão de obra para conserto de aparelhos,sorocaba,consero geladeira de vinho

conserto,conserto computador,conserto de placa mãe,conserto de notebook,manutenção de computador.,conserto de pc,conserto de micro,conserto de desktop,conserto de fonte atx,conserto de computador,conserto fonte de pc,curso conserto de notebook,conserto fonte,concerto de caixa,curso de conserto de notebook,conserto de notebook em recife,conserto de notebook e desktop,assistência técnica de computador,concerto de notebook,como consertar fonte de pc